보안 요구사항 분석(Analyzing Security Requirements)

위험 분석을 통해 공격자가 보안 요구사항을 위반할 수 있는 사례를 정의한다.

- 오용 사례 정의, 위협 모델링 등

보안 요구사항 정의 시 누락된 보안 요구사항을 발견하고 보완한다.

| “the security mindset involves thinking about how things can be made to fail. It involves thinking like an attacker, an adversary or a criminal.You don't have to exploit the vulnerabilities you find, but if you don't see the world that way, you'll never notice most security problems.” - Bruce Schneier |

| 보안 사고방식은 공격자, 적, 범죄자와 같이 생각하는 것 그런 식으로 세상을 보지 못한다면, 절대로 보안 문제를 대부분 눈치채지 못할 것이다 |

가장 중요하게 생각하고 지켜야 할 자산에 대한 정리

내가 공격자라면 무엇을 탈취할 것인가?

공격을 통해 얻으려고 하는 것은 무엇인가? 금전, 명예, 악명, 민감한 정보, ...

나를 공격할 사람 혹은 집단이 누구인가? ( 개인, 단체, 국가, … )

불특정 다수를 노리는 공격의 가능성이 있는가? 예, WannaCry, GrandCrab 등 랜섬웨어(특정 타겟팅한 것은 아니지만, 누구나 영향 받을 수 있음)

무엇이 노출되어 있는가?

나의 약점이 무엇인가?

약점을 효율적으로 파악 및 관리하고 있는가? 왜 여전히 약점이 존재하는가?

내가 공격자라면 어떻게 침투할 것인가?

침투에 방어를 위한 설계는 되어있는가?

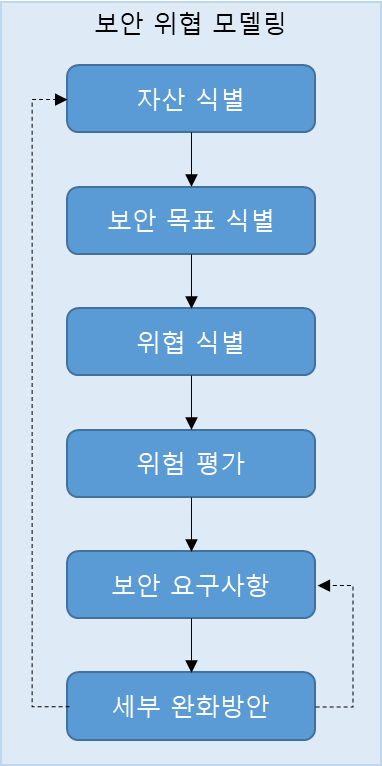

보안 위협(Threat)를 이해하고, 위협으로부터 실제 위험(Risk)를 평가하고 완화방안(Mitigation)을 도출하는 활동

자산 식별

보호할 가지가 있는 자산은 무엇인가

물리적 자산(기기, 서버), 논리적 자산(데이터, DB, 인터페이스)...

보안 목표 식별

비지니스 목표에 부합하는 보안 목표를 식별

자산의 어떤 보안 특성을 보호해야 하는가

위협 식별

구체적인 위협 시나리오를 통해 잠재적 위협을 식별

STRIDE, Attack Tree, Abuse Cases 등

위험 평가

잠재적 위협이 실제로 발생할 수 있는 risk를 식별하고,

risk의 평가를 통해 우선순위가 높은 보안 문제를 식별

위험이 자산의 가치에 미치는 손실의 정보를 분석, Risk가 수용 가능한 허용 범위 안에 있는지 평가

OWASP Risk Rating Methodology, HEAVENS Risk Assessment, TVRA Risk Assessment 등

보안 요구사항

자산에 대한 보안 위협을 막기위해 제품이 만족시켜야 할 요구사항(Shall)

시스템 보안 요구사항에서 SW 보안 요구사항으로 점점 구체화 시켜나감

세부 완화방안

보안 요구사항을 만족시키기 위한 구체적인 해결책

'IT 기초 > Security' 카테고리의 다른 글

| [Security] 보안 요구사항(Security Requirements) (0) | 2022.05.09 |

|---|---|

| [Security] [보안 매커니즘] 암호화 보안 프로토콜(SSL/TLS) (0) | 2022.05.09 |

| [Security] [보안 매커니즘] 인증서 (0) | 2022.05.09 |

| [Security] [보안 매커니즘] 전자 서명 (Digital Signatures) (0) | 2022.05.09 |

| [Security] [보안 매커니즘] 메시지 인증코드(MAC) (0) | 2022.05.03 |