WAF (Web Application Firewall)

웹 서비스 특성상 서비스 용도로 포트80(HTTP)과 포트443(HTTPS)을 열어야 한다. 그러나 방화벽, 침입탐지/침입방지시스템(IDS/IPS)과 같은 기존 네트워크 보안 솔루션은 이 포트를 통해 들어오는 웹 공격 대응에 한계를 보였다.

웹 공격 대응에 특화된 WAF의 필요성이 제기되었다.

- 웹 서비스 보호를 위한 보안 솔루션 중 하나

- 방화벽(Firewall)이 외부로부터 내부망에 대한 침입을 감지하고 차단해 정보 및 자원을 보호하는 역할을 한다면, WAF는 웹 트래픽을 감시하고, 이를 통해 해킹 등의 웹 공격 대응에 특화된 솔루션

- WAF는 웹 애플리케이션에 최적화됐기 때문에 HTTP에 포함된 악의적인 요청 및 의심스러운 응답을 탐지하고 이에 대응할 수 있다.

- 악의적인 요청은 주로 SQL인젝션(Injection), XSS(Cross Site Scripting), 파일 업로드, 무차별 대입 공격 등이 대표적이며, 의심스러운 응답은 파일 위변조, 정보 유출 등을 예로 들 수 있다.

- 웹공격은 외부에서 웹을 통해 웹사이트나 웹서버를 타켓으로 하는 공격을 의미

- 웹공격은 외부에서 웹을 통해 웹사이트나 웹서버를 타켓으로 하는 공격을 의미

- 웹 공격 대응, 정보 유출 방지, 부정접근 방지, 위변조 방지

- 시큐어코딩, 웹 스캐너가 담당하는 웹 보안 취약점을 외부에 노출되지 않도록 보완해 줄 뿐만 아니라, 외부 공격을 사전에 차단하는 역할을 수행하며, 웹서버 악성코드가 웹서버로 업로드되는 것 역시 막아 줌

- 다른 솔루션과 달리 서버에 구축/적용하는 비용이 들지 않고, 외부에 편리하게 설치가 가능

- 정보 유출 방지 솔루션으로 웹방화벽을 이용할 경우,

- 개인정보가 웹 게시판에 게시되거나 개인 정보가 포함된 파일 등이 웹을 통해 업로드 및 다운로드 되는 경우에 대해서 탐지하고 이에 대응하는 것이 가능

- 부정 로그인 방지 솔루션으로서는,

- 추정 가능한 모든 경우의 수를 대입하여 웹사이트에 로그인을 시도하는 경우와 같은 비정상적인 접근에 대한 접근 제어

- 웹사이트 위변조가 발생했을 경우,

- 이에 대해 탐지하고 대응하는 웹사이트위변조방지솔루션의 역할 담당

WAF 방식

- On-Premise에 포함

- CDN(Contents Delivery Network)에 포함

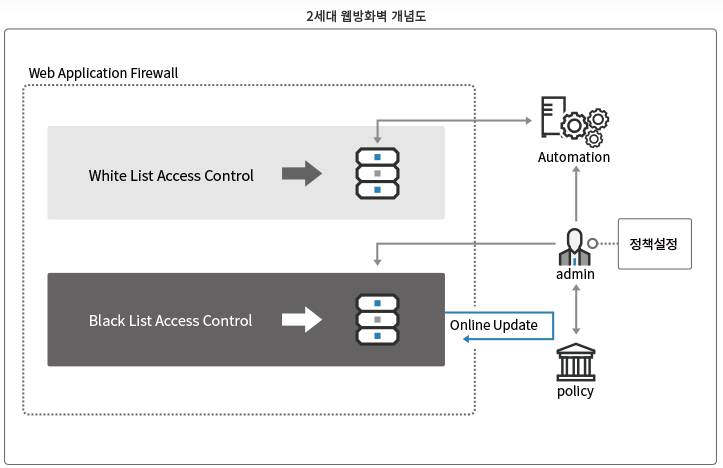

1, 2세대 웹방화벽: 블랙리스트 + 화이트리스트 병행 방식 사용

- 1세대: 자동으로 온라인 업데이트 되는 블랙리스트와 관리자가 직접 생성 및 관리하는 화이트리스트

- 2세대: 자동으로 온라인 업데이트 되는 블랙리스트와 몇 주간의 모니터링 결과를 기반으로 자동으로 생성되는 화이트 리스트

- 문제점

- 웹 공격 유형과 무관하게 통으로 블랙리스트와 화이트리스트를 관리 => 다양한 공격에 대한 분석 없이 대응하여 다량의 오탐 발생

- 공격 유형의 다양화에 따른 등록된 시그니처 수 증가 => 성능 저하 발생

- 고객 환경에 따라 다른 적용이 필요한 화이트리스트와 블랙리스트의 검토가 필수적으로 필요 => 관리자의 관리 부담 발생

1세대 웹방화벽

1세대 웹방화벽은 블랙리스트 방식과 더불어 안전한 접근에 대한 허용 리스트인 화이트리스트(White List)를 병행하는 방식을 사용하였습니다.

자동으로 온라인 업데이트 서비스를 제공하는 블랙리스트와는 달리 화이트리스트는 고객 환경에 따라 다르게 적용이 되기 때문에 관리자가 직접 생성 및 관리를 할 수 밖에 없었고, 블랙리스트 역시 결국 최종 적용을 위한 검토는 관리자의 몫이였기 때문에 이는 관리자에게 매우 큰 관리 부담으로 다가왔습니다. 또한 공격 유형이 다양해짐에 따라 등록된 시그니처의 수가 늘어날 수록 성능이 저하되는 문제마저 발생하였습니다.

2세대 웹방화벽

2세대 웹방화벽은 보호 대상 웹 애플리케이션을 몇 주간의 모니터링을 통해 분석하여, 화이트리스트 생성을 자동으로 처리해주는 것이 특징입니다.

하지만 이는 빠르게 변화하는 웹 환경에 적합하지 않았습니다. 또한, 생성된 화이트리스트 또한 적용을 위한 최종 검토 및 관리가 필요했기 때문에 관리자의 부담은 여전히 존재했으며, 웹 보안 환경에 존재하는 다양한 웹 공격 유형을 파악하지 못했기 때문에, 많은 성능 저하 및 오탐 이슈를 불러 일으켰습니다.

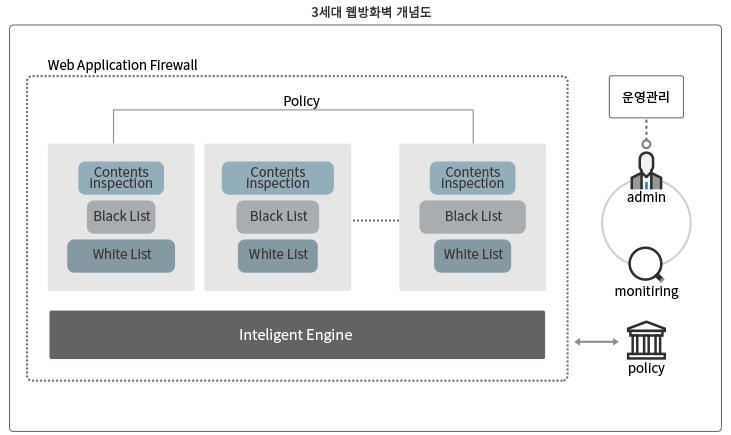

3세대 지능형 웹방화벽: 논리 분석 기반 공격 탐지

- 웹 공격 유형별로 블랙리스트/ 화이트리스트 탐지 ,웹 트래픽 컨텐츠 분석 등의 기법들을 로지컬하게 결합하여 공격을 탐지

- 웹 공격 유형별 로직에 따라 웹 트래픽 컨텐츠를 검사하여 공격 진위 여부까지 판단하기 때문에 1, 2세대 웹방화벽 대비 오탐률이 낮음

- 시그니처 기반 탐지가 아닌 공격 로직 분석을 통한 탐지를 수행하기 때문에 신종 변종 공격에 대해서도 즉각적 대응이 가능

- 최소한의 신규 시그니처 추가만으로도 변종 공격 방어가 가능하여 성능 저하 이슈 발생률도 적음

- 관리자의 시그니처 관리 부담이 사라져 효율적인 보안 관리가 가능

WAF의 형태

하드웨어형 웹방화벽

현재 보편적인 형태인 하드웨어형 웹방화벽은 웹 및 애플리케이션 서버와 가까운 LAN(Local Area Network) 내에 설치됩니다. 보통 하드웨어에는 운영체제(OS)가 설치되어 있습니다. 운영체제는 소프트웨어 구성 및 업데이트를 지원합니다.하드웨어형 WAF의 대표적인 장점은 빠른 속도와 성능입니다. 물리적으로 서버와 가깝기 때문에 웹사이트를 오가는 데이터 패킷을 빠르게 추적하고 필터링할 수 있습니다. 그만큼 애플리케이션 영역을 보호하는 데 유리하지만 하드웨어를 구입하고 설치, 유지보수 등에 필요한 비용은 다소 높은 편입니다.

소프트웨어형 웹방화벽

소프트웨어형 웹방화벽은 하드웨어 기기 없이 가상 머신(Virtual Machine, VM) 위에 설치됩니다. 모든 구성요소는 기본적으로 하드웨어형 웹방화벽과 동일하지만 유일한 차이점이 있다면 사용자가 가상머신을 실행하기 위해 Hypervisor가 필요하다는 것입니다. 소프트웨어형 웹방화벽의 장점은 유연성입니다. 사내 시스템에 활용할 수 있을 뿐만 아니라, 가상 머신을 클라우드 기반 웹 및 애플리케이션 서버에도 연결할 수 있습니다. 또한 하드웨어형 웹방화벽보다 저렴한 비용으로 도입할 수 있습니다. 하지만 가상 머신 위에서 실행되기 때문에 모니터링 및 필터링 과정에서 하드웨어형 웹방화벽보다 속도가 느릴 수 있다는 것이 단점입니다.

클라우드형 웹방화벽

클라우드형 웹방화벽은 서비스 제공업체가 SaaS(Software-as-a-Service) 형태로 직접 제공, 관리하는 웹방화벽 형태입니다. 소프트웨어형 웹방화벽은 구성요소가 클라우드에 위치하고 있어 사용자가 로컬이나 가상 머신에 그 어떤 것도 설치하지 않아도 됩니다. 클라우드형 웹방화벽의 가장 큰 장점은 간편함입니다. 앞서 말했듯이 사용자는 물리적으로 소프트웨어를 설치할 필요가 없습니다. 단순히 서비스에 가입하는 것만으로도 웹방화벽 사용 준비가 끝나게 됩니다. 서비스 제공자는 사용자가 웹방화벽을 직접 관리할 필요가 업도록 모든 최적화 및 업데이트 요소를 제공합니다. 이는 확실히 편리하게 관리할 수 있다는 장점이 있지만, 반대로 서비스 제공기업이 주체가 되어 관리하기 때문에 기업 환경에 맞춰 세부적인 세팅은 어려울 수 있습니다.

WAF 도입 필요성

- 웹 대중화 시대의 도래

- IoT 보안의 핵심은 웹

- 안전한 웹 통신을 위해 SSL(Secure Socket Layer) 사용률 급증

- SSL 트래픽을 이용하여 웹 공격을 시도하는 것 역시 가능해 SSL은 임시 방편에 불과

- 최근 이슈가 되었던 사이버 공격들의 경우 모두 웹을 통한 공격

- 옥션 해킹 사건 (2008년 02월)

- 피해 규모: 1,000만 건 이상의 개인 정보 유출

- 웹을 통해 웹 서버 해킹 후 DB 서버에 접속하여 개인 정보 유출

- 네이트 (SK컴즈) 해킹 사건 (2011년 07월)

- 피해 규모: 3,500만 건 이상의 개인 정보 유출

- 알집 업데이트 서버 해킹으로 해당 웹을 통해 내부 PC가 감염 -> 감염된 내부 PC로부터 DB 서버 접속이 이루어져 개인 정보 유출

- EBS 해킹 사건 (2012년 05월)

- 피해 규모: 200만 건 이상의 개인 정보 유출

- 웹사이트 게시판 취약점을 통한 웹 서버 해킹 (웹을 통한 웹쉘 업로드)을 통한 공격으로 밝혀짐

- 3.20 사이버 테러 (2013년 03월)

- 피해 규모: 악성 코드에 의한 주요 금융/언론사의 기업 내부 시스템 파괴

- 웹사이트 게시판 취약성을 이용한 웹 서버 해킹으로 1차 및 2차 C&C(명령제어) 서버를 확보

- -> 동시에 악성코드를 통해 목표 기업의 내부 PC를 감염 시킴

- -> C&C 서버를 통해 감염시킨 내부 PC에 내부 정보 수집을 위한 추가 악성코드를 배포

- -> 업데이트 관리서버를 감염시켜 파괴 악성코드를 배포하여 기업 내부 시스템을 파괴함

- 옥션 해킹 사건 (2008년 02월)

- 금융 감독원, 접근 제어와 침해사고 방지를 위한 침입 차단/탐지 시스템(웹방화벽) 운영 권고

- (정보통신망법) 개인 정보의 보호 조치 기준 해설서에서 접근 제어와 침입 차단 시스템 운영 강고

AWS WAF

https://aws.amazon.com/ko/waf/

https://docs.microsoft.com/ko-kr/azure/application-gateway/waf-overview

References

'IT 기초 > Security' 카테고리의 다른 글

| CDN(Content Delivery Network) (0) | 2021.12.27 |

|---|---|

| [Security] UTM(Unified Threat Management) (0) | 2021.12.27 |

| [Security] SQL Injection (0) | 2021.12.27 |

| [Security] DDoS Attack (0) | 2021.12.27 |

| [Security] IDS/IPS (0) | 2021.12.27 |